Kybernetická bezpečnost 2

V první části článku jsem se zaměřil na obecné kybernetické bezpečnosti a v této navazující části se zaměřím na popis analýz kybernetické bezpečnosti, které lze provádět v programu Ansys medini analyze for Cybersecurity (dále jen medini).

Kybernetická bezpečnost s programem Ansys medini analyze

V první části článku jsem se zaměřil na obecné kybernetické bezpečnosti a v této navazující části se zaměřím na popis analýz kybernetické bezpečnosti, které lze provádět v programu Ansys medini analyze for Cybersecurity (dále jen medini).

Model systému

Základním prvkem při provádění analýz kybernetické bezpečnosti je model analyzovného systému. K modelování systému je v programu medini možné zjednodušený využít SysML editor. Ansys mimo tohoto zjednodušeného editoru nabízí i SCADE Architect, který je plnohodnotný SysML editor a ze kterého lze exportovat data do medini.

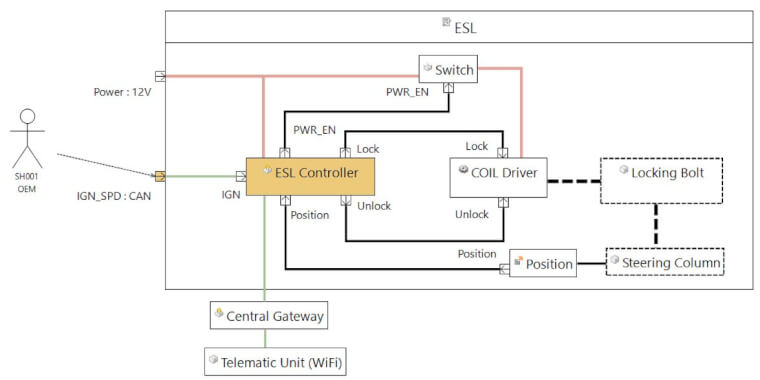

Cílem modelování systému je vytvořit vhodný model systému a identifikovat v něm aktiva. Jako příklad modelu může sloužit elektronický zámku volantu z Obr. 1. Zámek se odemyká nebo zamyká podle stavu zapalování, a aby nedošlo k zamčení volantu za jízdy, je zde ještě pojistka, která zabrání zamčení v případě, že se vozidlo pohybuje. Celý zámek je navržený v ASIL D, takže se jedná o velice bezpečné zařízení z pohledu funkční bezpečnosti. V případě kybernetické bezpečnosti je situace jiná. Útočníkovi stačí podstrčit informaci na sběrnici CAN, že je zapalování vypnuté a rychlost je nulová a zámek se sám zamkne. Útočník také může přeprogramovat mikrokontrolér. Proto můžeme označit port sběrnice CAN a samotný mikrokontrolér jako aktivum (v obrázku jsou označeny oranžově). Každému aktivu můžeme přiřadit parametry, které lze definovat před zahájením projektu (například: Confidentiality, Integrity, Availability, Authenticity, Authorization a Non-Repudiation).

Obr. 1 Příklad modelu systému elektronického zámku volantu z pohledu kybernetické bezpečnosti v programu medini.

Modelování možných útoků a identifikace slabých míst

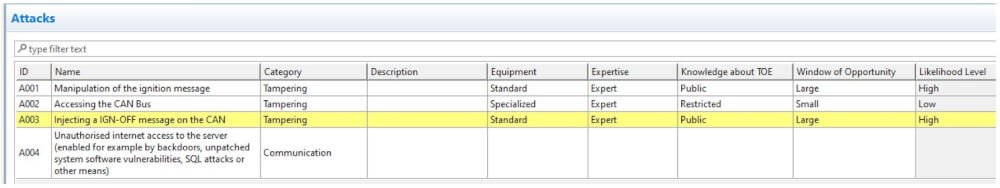

Pomocí medini lze spravovat seznam možných útoků (Attack collection) v tabulkovém editoru. V editoru je možné každému útoku přiřadit kategorii, popis, parametry útoku a určit pravděpodobnost každého útoku. Mezi parametry útoku patří: požadavky na vybavení útočníka, znalosti útočníka, znalosti o systému a přístup k systému. Výsledkem je automaticky určení pravděpodobnosti útoku. Do tabulky je možné vkládat, jak již známe typy útoků, tak ty které jsou odhaleny při provádění dalších analýz. Například je zde možné určit, jaká je pravděpodobnost, že se útočníkovy podaří vložit zprávu o vypnutém zapalování na CAN (Obr. 2).

Obr. 2 Seznam možných útoků a vyhodnocení pravděpodobnosti útoku

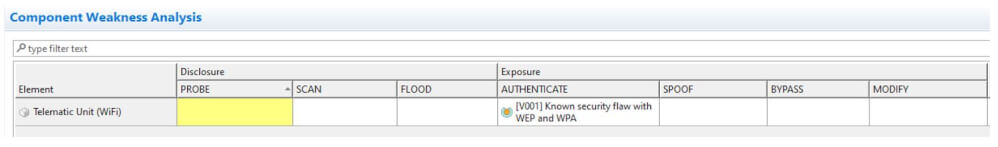

Pro identifikaci slabých míst je možné použít guideword, ve kterém se kombinují prvky z modelu s klíčovými slovy. Klíčová slova v guideword lze přizpůsobit potřebám dané analýzy a lze využít i libovolné účely. Příklad je zobrazený na Obr. 3

Obr. 3 Příklad analýzy pomocí guideword

Identifikace hrozeb, Attack Tree a TARA

Hrozby (Threat) lze spravovat pomocí editoru, který vypadá podobně jak editor pro správu možných útoků a pro vyhodnocení pravděpodobnosti hrozby se zde zadávají v podstatě stejné parametry. V tabulce je navíc ještě informace o aktivu, ale hlavní rozdíl je v tom, že data lze automaticky vygenerovat z modelu. Do tabulky se přenesou všechny prvky z modelu, které jsou označeny jako aktivum. Příklad tabulky je zobrazený na Obr. 4.

Obr. 4 Příklad tabulky s možnými hrozbami

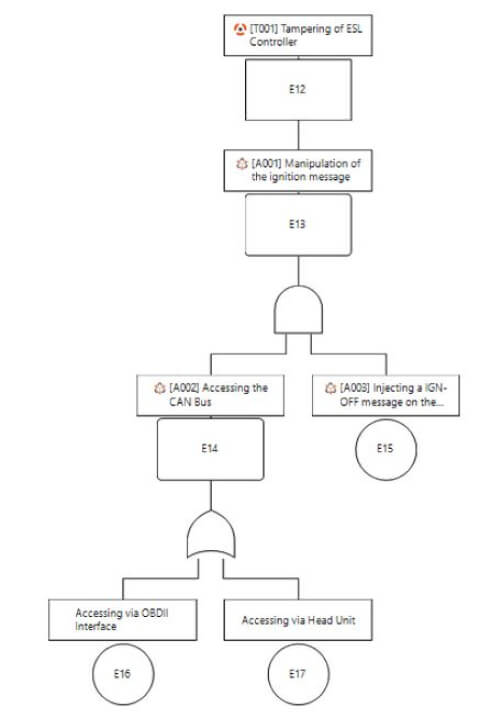

Když je k dispozici seznam možných útoků a hrozeb, můžeme sestavit attack tree. Ten se sestavuje přetažením požadovaného prvku z tabulky hrozeb nebo útoků. Jednotlivé prvky se propojují pomocí AND nebo OR hradel a v případě rozsáhlejších stromů je možné strom rozdělit na několik menších. Pokud prvek v tabulce neexistuje, potom je možné ho manuálně přidat jako události do attack tree a následně vygenerovat hrozbu nebo útok, který se automaticky přidá do tabulky. Příklad attack tree je na Obr. 5.

Obr. 5 Příklad attack tree

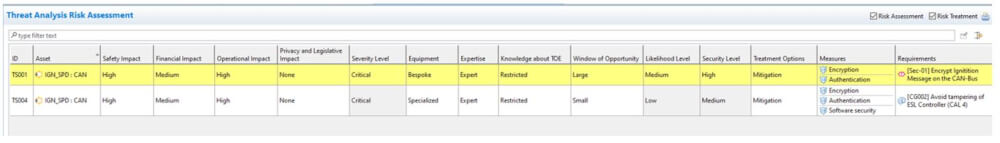

Tabulku identifikovaných hrozeb lze použít jako základ pro analýzu TARA (Threat Assessment and Remediation Analysis). Z tabulky se automaticky překopírují všechny vyplněné informace včetně pravděpodobnosti, s jakou daná hrozba nastane. Aby byla analýza kompletní, musí se ještě vyplnit závažnost dopadů na bezpečnost (severity level). Po vyplnění všech údajů dojde k automatickému stanovení bezpečnostní úrovně (Security level). V případě identifikovaného rizika se musí stanovit nutná opatření a bezpečnostní požadavky (security requirements). Příklad vyplněné tabulky je na Obr. 6.

Obr. 6 Příklad vyplněné TARA

Bezpečnostní požadavky

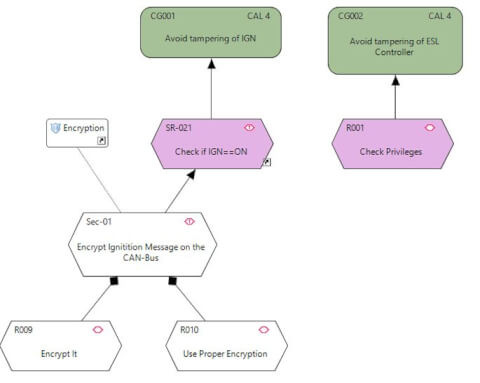

Definované bezpečnostní požadavky z TARA je možné spravovat v interních editorech. Jedním z nich je stromový (Obr. 7), který zobrazuje vazby mezi jednotlivými požadavky a umožňuje se snadno orientovat v požadavcích a jejich větvení. Pro zobrazení detailnějších informací je možné využít i tabulkový editor.

Obr. 7 Příklad bezpečnostních požadavků

Závěr

Jak jsem již psal v prvním díle, všechny analýzy pro kybernetickou bezpečnost jsou v podstatě tabulky nebo diagramy. Použití dílčích nástrojů, jako jsou tabulkové procesory a nástroje na kreslení diagramů, se samo nabízí. Takto začínala řada firem s analýzami. Zpočátku jim toto řešení vyhovovalo, ale s postupem času, jak přibývalo množství analýz a různých verzí šablon, se toto řešení ukázalo jako nevhodné a přecházejí na nástroje, které jsou speciálně určené k provádění těchto analýz jako je medini. Ansys medini umožňuje provádět nejenom analýzy kybernetické bezpečnosti, ale i funkční bezpečnosti podle řady norem a nebo SOTIF.

Další články

Využití PyFluent a strojového učení pro udržitelné zpracování materiálů

Tento článek odhaluje, jak mohou moderní technologie a kreativní přístup přispět k vývoji ekologičtějších výrobních…

Zlepšete své simulace pomocí modelů redukovaného řádu a digitálních dvojčat

V dynamické oblasti inženýrských simulací zůstává dosažení efektivity a přesnosti neustálou výzvou.

Efektivní využití restartování analýzy v prostředí Ansys Mechanical

Článek se zabývá možnostmi restartování analýz v softwaru Ansys Mechanical, které umožňují efektivnější správu…